Активные пользователи интернет-сервисов в большинстве своем уверены в гарантиях безопасности, которую сулит двухфакторная аутентификация. Они считают, что обойти ее практически нереально, а конфиденциальные данные находятся под надежной защитой. И это действительно так, если одноразовый пароль не передавать третьим лицам.

Однако мошенники научились обходить этот элемент безопасности, используя социальную инженерию, инструменты искусственного интеллекта и фишинговые сервисы. Их главная цель – заветный набор символов и они готовы получить его любой ценой.

Рассказываем, к каким уловкам прибегают киберпреступники чтобы получить код и, следовательно, доступ к вашей учетной записи.

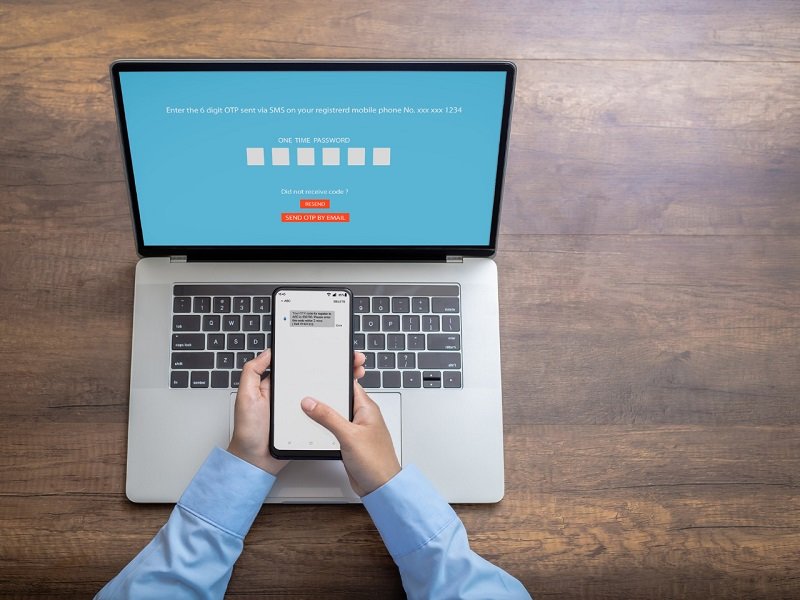

Принцип работы двухфакторной аутентификации

Двухфакторную аутентификацию предлагает множество онлайн-сервисов: приложения банков, магазинов, сервисы для фрилансеров, форумы, и прочие сайты и приложения. Такой вариант защиты, как они заверяют, является гарантией безопасности для аккаунта пользователя.

Два этапа авторизации, ввод фиксированного пароля и отправленного по запросу одноразового кода помогают отсеять желающих несанкционированно войти в аккаунт потенциальной жертвы. Чтобы сгенерировать код, на устройстве пользователя должно быть установлено специальное ПО, однако, многие не хотят использовать этот метод, считая его пустой тратой времени. В этом случае на помощь приходят сами сервисы – они отправляют проверочный код в виде SMS, сообщения в мессенджер или письма на электронную почту по заданным заранее данным пользователя.

Главным преимуществом такого варианта проверки владельца аккаунта является его краткий срок действия, составляющий зачастую несколько минут. Поэтому мошенникам, которые охотятся за этой информацией, важно поторопиться, чтобы код не потерял своей актуальности.

В среде киберпреступников главным инструментом борьбы с двухфакторной аутентификацией становятся OTP-боты – программы, которые призваны выманить у пользователя одноразовый пароль любыми способами. Уточним, что такой метод актуален только в том случае, если на руках злоумышленника уже есть логин, пароль и номер телефона жертвы.

Как против двухфакторной аутентификации работают боты

Злоумышленники приобретают в даркнете специальное программное обеспечение для получения одноразовых кодов – в среднем стоимость подписки на подобный софт составляет 420 долларов в неделю. Управлять программой можно как на странице браузера, так и через мессенджер Telegram.

Задача такого бота – имитировать звонок от банка или другой организации, сформулировать реалистичную легенду и побудить человека назвать поступивший ему код. Предварительно программа уже ввела логин и пароль жертвы и для входа в учетную запись недостает только одноразового пароля.

Программу легко адаптировать под потребности преступника, внутри сервиса есть возможность задать:

- название организации, из которой якобы поступает звонок;

- номер телефона, который отобразится у получателя вызова;

- имя потенциальной жертвы;

- правдоподобную легенду и другие данные.

Голос бота генерируется искусственным интеллектом, его можно выбрать, как и язык общения, акцент и другие параметры общения. Также у преступника есть возможность настроить завершение вызова в случае, если бот попадет на голосовую почту.

В некоторых случаях программа позволяет предварительно отправить будущей жертве сообщение, в котором будет анонсирован звонок от сотрудника организации. Это делается для того, чтобы мошенническую схему было труднее отличить от реального обращения подлинных представителей компании – банка, магазина, мобильного оператора, и прочего. Также в системе есть опция запроса дополнительных данных: нередко бот может принести не только OTP-код, но и имя, номер банковской карты и другую полезную информацию.

ЧИТАЙТЕ ТАКЖЕ: Новые схемы мошенничества в Telegram: предпосылки, схемы и способы уберечь свой аккаунт в мессенджере

После полной настройки параметров звонка злоумышленник сможет сделать тестовый звонок на свой номер телефона чтобы убедиться, что программа настроена корректно и не вызовет подозрений у собеседника.

Используя OTP-боты, мошенники могут максимально автоматизировать и ускорить процесс обработки клиентов. Учитывая более глобальный охват потенциальных жертв, преступник может существенно повысить коэффициент результативных звонков.

Альтернативные способы обхода защиты

Для эффективного мошенничества преступникам требуется максимум информации о потенциальной жертве: ее телефон, электронная почта, название банка, в котором она обслуживается, полное имя и другие данные. Подобные базы данных несложно купить в даркнете, хотя и в традиционном сегменте интернета время от времени появляются подобные реестры. Безусловно, информация в них устаревает достаточно быстро, но среди россиян все еще высок процент тех, кто использует идентичные пароли на нескольких ресурсах, игнорирует рекомендации о регулярной смене пароля и советы по безопасному хранению конфиденциальной информации.

Использование фишинговых ссылок также не теряет актуальности. Преступники создают веб-страницы, стилизованные под популярный ресурс или приложение и привлекают на него пользователей. Еще один вариант получения фишинговой ссылки – сообщение, полученное, якобы от используемого сервиса. В нем содержиться просьба актуализировать данные, перейдя по указанному адресу. Естественно, что адрес фишингового сайта всего на несколько символов будет отличаться от подлинной страницы.

Получатели такого сообщения без опасений делятся своими регистрационными данными, указывают сведения о своей карте или цифровом кошельке и прочую информацию. Единожды введенные данные навсегда остаются в системе злоумышленников и могут быть в будущем использованы против их владельцев.

После того как логин и пароль попадает в руки преступника, дело остается за малым – получить от реального владельца аккаунта его код двухфакторной аутентификации. Для этого он может как использовать бота, так и позвонить жертве лично. Потребовав под реалистичным предлогом передать эту информацию, он автоматически открывает себе доступ к аккаунту потерпевшего.

Как сохранить данные в безопасности

Традиционной рекомендацией от специалистов по кибербезопасности остается создание по-настоящему надежных паролей и их ответственное хранение. Зачастую в открытый доступ попадают простые пароли, а обладатели более сложных сочетаний защищены лучше. Хранить такие пароли лучше отдельно от устройства, на котором активированы учетные записи.

Эксперты также рекомендуют устанавливать антивирусное ПО, которое поможет защитить аккаунт от фишинговых ссылок. Такие сервисы помогут обезопасить себя в том числе и от OTP-ботов поскольку защищают устройство от взлома. Независимо от внешних обстоятельств, специалисты настаивают на том, чтобы пользователи не передавали одноразовые пароли от любых сервисов и приложений третьим лицам. Это касается даже знакомых и родственников – мошенники нередко под них маскируются чтобы получить одноразовый набор символов.

Если без предварительного запроса вы получили одноразовый код – это верный признак того, что вашу учетную запись пытаются взломать. С большой вероятностью за кодом последует и звонок, собеседник будет настаивать на том, чтобы вы передали или ввели на смартфоне символы во время разговора.

ЧИТАЙТЕ ТАКЖЕ: Пирамиды, подделка голоса и предвыборные опросы: как обманывают мошенники в 2024 году

Получив сообщение, содержащее ссылку, от сервиса, знакомого или незнакомого, воздержитесь от перехода по ней. Даже если адрес кажется вам знакомым, помните, что для создания фишинговой страницы чаще всего меняют 1-2 символа, чтобы сохранить узнаваемость бренда.

Итоги

Двухфакторная аутентификация действительно стала надежным инструментом защиты персональных данных и аккаунтов в Сети. Но работает она лишь в том случае, если проверочный код находится в руках пользователя платформы. При попадании в руки киберпреступника, она уже не сможет защитить законного пользователя сервиса. Поскольку именно OTP-коды стали популярной целью для мошенников, важно следовать всем рекомендациям специалистов по сохранению тайны второго фактора аутентификации и ни при каких обстоятельствах не передавать пароли третьим лицам.

При внезапном поступлении на устройство кодов одноразовой аутентификации важно быть предельно внимательным – возможно это не сбой в системе сервиса, а начало схемы, призванной лишить пользователя доступов к аккаунту и связанной с ним информацией.